요즘 그냥 봐도 랜섬웨어스러운 메일들이 자주 온다.

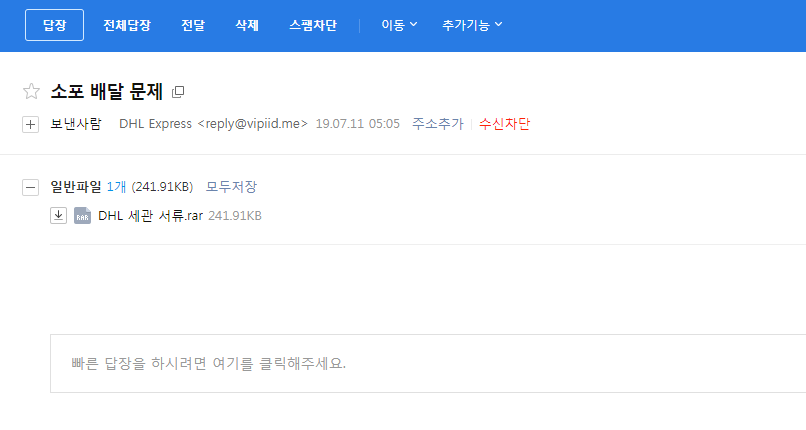

외부메일을 Daum 메일로 포워딩되도록 설정해 두었고, 주로 외부메일주소를 대외적으로 사용하고 있어서 받는사람 메일주소를 보면 어디서 메일주소가 유출되었는지 대충 짐작은 할 수 있도록 해 두었다.

아마도 Youtube 등에 공개된 메일주소를 수집해서 랜섬웨어 메일을 보내는 것 같다.

첨부파일은 알약 등으로 검사해봐도 바이러스가 없다고 나왔다.

DHL 은 한 번도 이용해 본 적이 없는데, DHL 이라며 알수없는 압축파일을 첨부파일로 보냈다. 한글을 사용해서 메일을 보낸 것으로 보아, 내가 한국사람임을 알고 있다고 유추할 수 있다.

Daum 에서 다운받기 전, 웹사이트 자체에서 바이러스 검사를 하여 바이러스가 있는 경우 다운받기가 안되는데, 순순히 다운받기가 되는 것으로 보아, 만들어진지 얼마 되지 않은 신선한 랜섬웨어로 추정되었다. (새벽배송?)

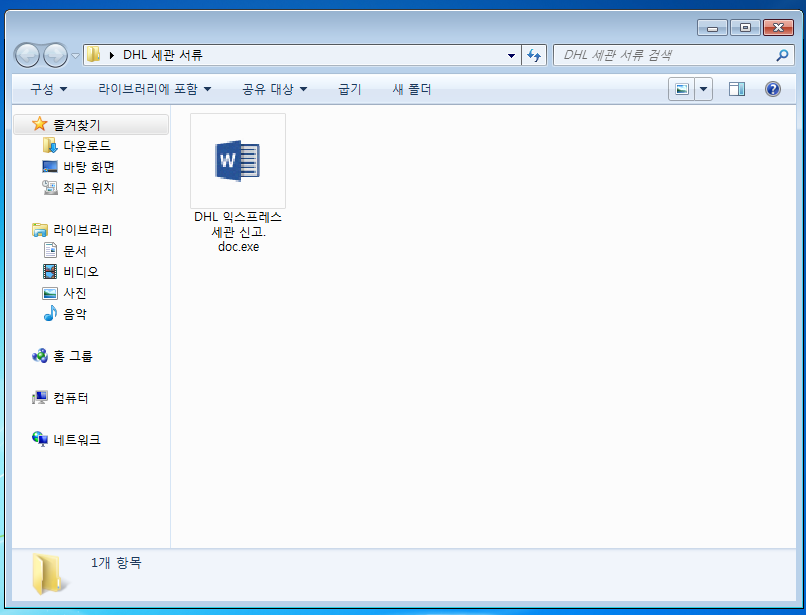

압축파일 시그니쳐를 조작해뒀는지, WINRAR 로는 안열리고, 알집에서는 압축파일이 열린다.

exe 실행파일을 MS 워드 파일인것처럼 위장해두었다.

이런식으로 문서인 척 하는 exe 파일은 100% 랜섬웨어 이거나, 내 컴퓨터를 조지러 온 프로그램이라고 보면 된다.

보통의 경우 이 단계까지는 오지 않지만, 만약 이 단계까지 진행했다면 피해를 막기 위해 마우스 오른쪽 버튼을 눌러서 삭제를 해야 한다. 왼쪽 버튼은 가끔 더블클릭이 되어 파일이 열려버리는 경우가 있다.

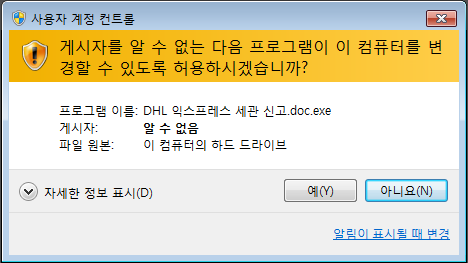

exe 파일이므로 더블클릭해서 실행하면 사용자 계정 컨트롤 메세지가 뜬다. 여기서 예를 누르면 프로그램이 실행된다.

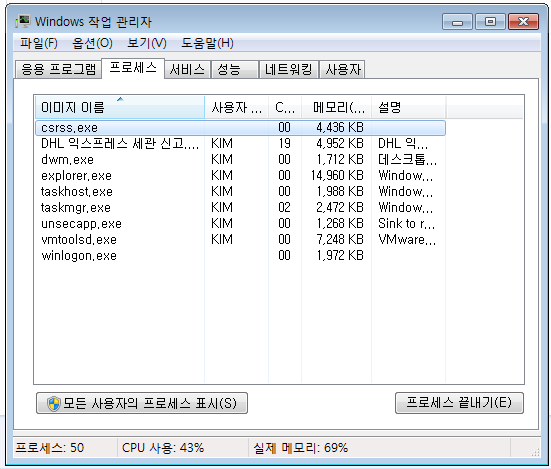

프로그램을 실행해도 아무런 화면도 뜨지 않고, 시스템 리소스를 크게 잡아먹지도 않는다.

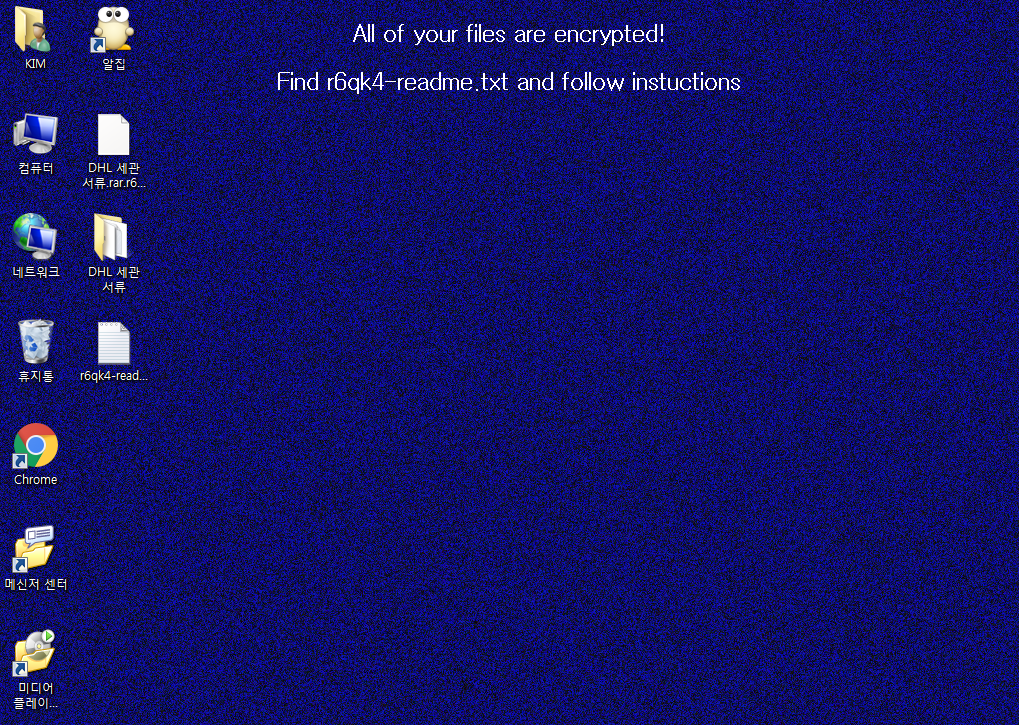

한 5분쯤 지나니 바탕화면이 갑자기 바뀌면서 네 컴퓨터의 모든 파일이 암호화되었고, 텍스트 파일의 안내를 따르라고 되어있다. (아무것도 없는 깡통 컴퓨터라서 암호화 시간이 짧은 것 같다. )

랜섬웨어 자기 자신도 암호화해버렸다.

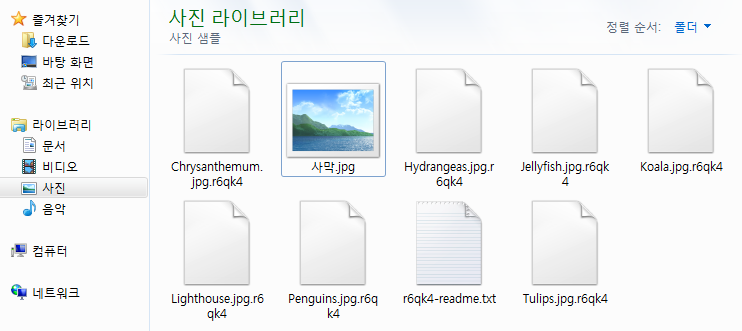

컴퓨터 내부의 문서와 사진 등의 파일들의 확장자가 바뀌었고, 해당 폴더에는 텍스트 파일이 생성되어있다.

혹시나 해서 확장자만 바꾸고 열어봤지만, 사진은 깨져있다.

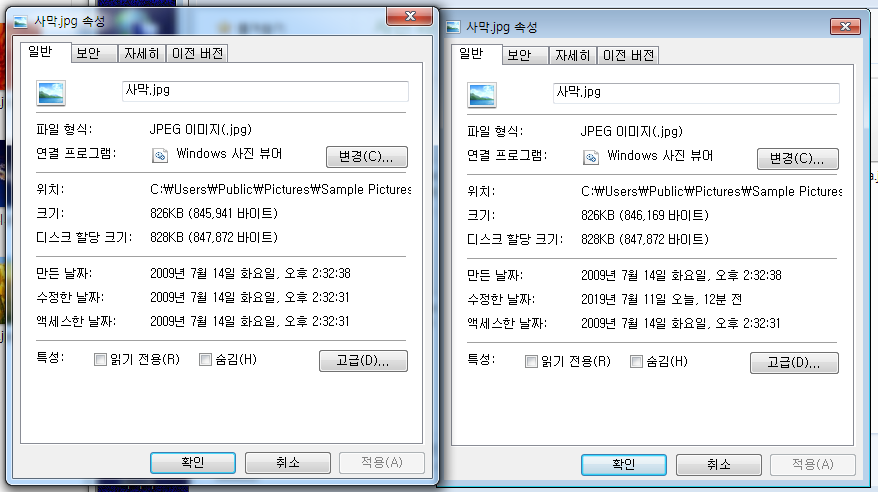

암호화되지 않는 파일과 암호화 된 파일을 서로 비교해보면, 파일의 크기가 크게 달라지진 않은 것을 볼 수 있다.

그리 복잡한 암호화 기법이 사용된 것 같진 않다. (복잡한 암호화 기법을 쓰면 암호화를 진행할 때 컴퓨터가 느려져서 사용자가 빨리 알아챌 수 있기 때문인 것 같다.)

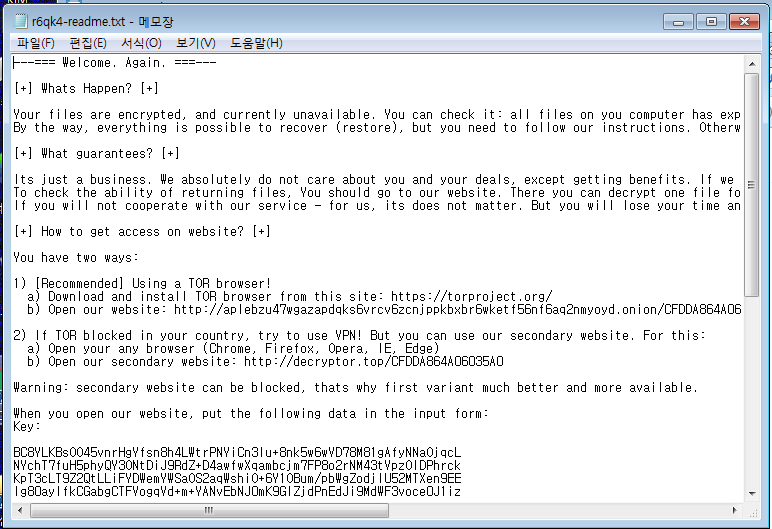

같이 생성된 텍스트 파일을 열어보니 영어로 뭐라고 해놨는데, 읽어보기는 싫고 결론은 파일을 살리고 싶으면 돈내놔라 하는 말일 것 같다.

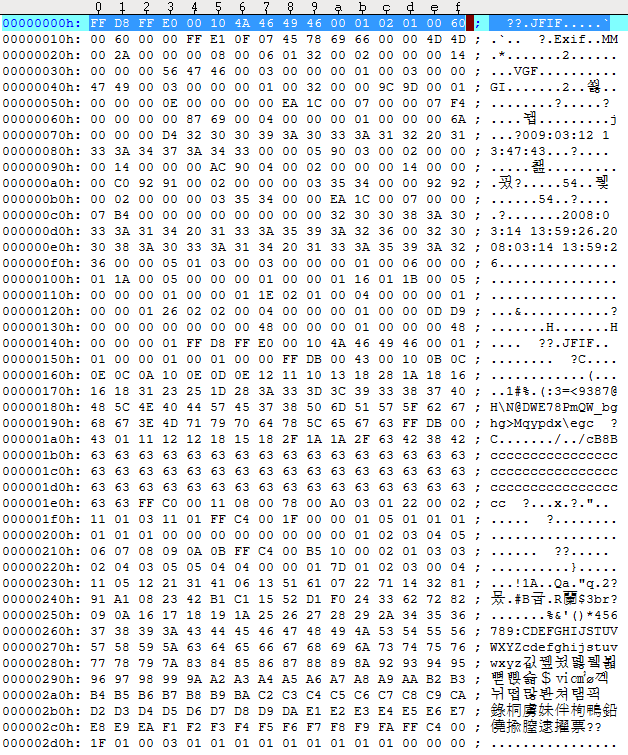

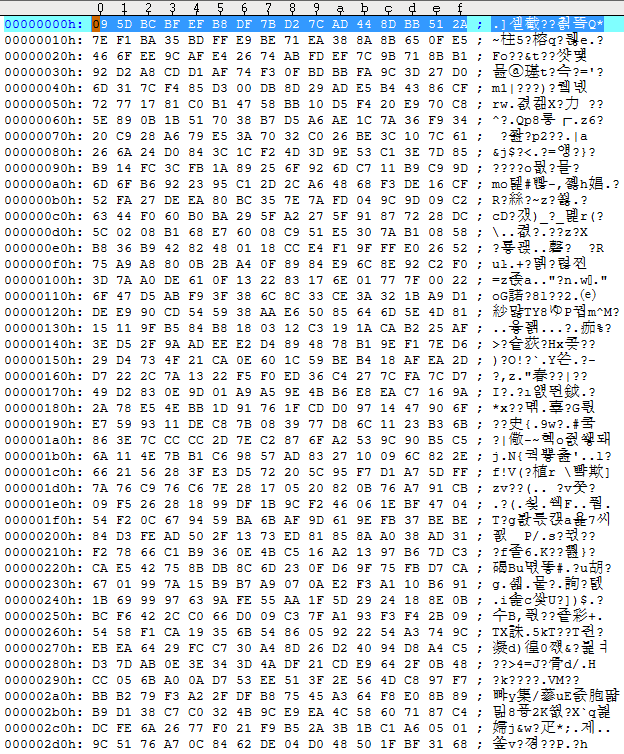

16진수 형태로 파일을 열 수 있는 에디터에서 파일을 열어보았다.

원본 파일을 열면, 익숙한 jpg 파일의 헤더가 보인다.

암호화 된 파일을 열어보면 각 바이트들이 다른 값으로 바뀌어 있다.

파일의 크기가 거의 비슷한 것으로 보아 복잡한 암호화는 아닌 듯 하지만 다른 암호화된 jpg 파일을 보았을 때, 첫 값이 다른 것으로 보니, 단순 치환형식의 암호화는 아닌 것 같다.

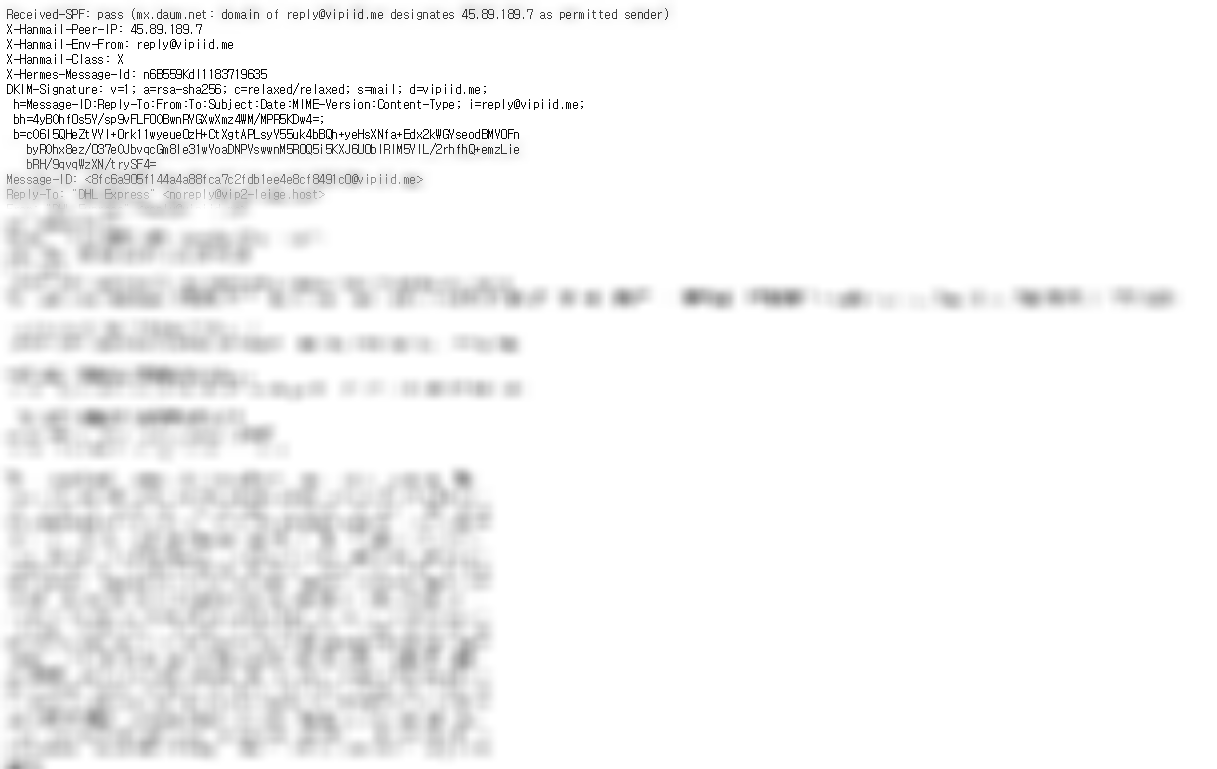

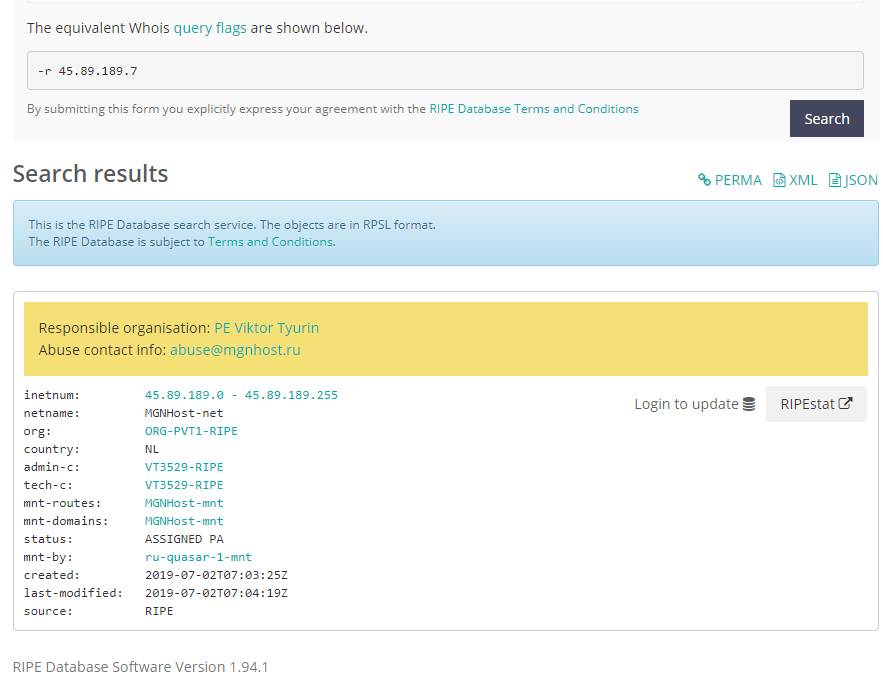

메일을 보낸 놈의 국적을 알아보기 위해서 아이피를 확인해 보았다.

랜섬웨어 스팸메일을 보낸 아이피는 45.89.189.7 이다.

유럽쪽에 할당된 아이피이므로 ripe 에서 아이피를 검색해 보니 네덜란드에 할당된 아이피이고, 러시아의 인터넷 서비스를 사용하는 것 같다.

저번에 스팸메일 보낸 놈과 같은 놈인 것 같다.

IDA 등으로 랜섬웨어 프로그램을 분석해 보고 싶긴 하지만, 시간이 남아도는게 아니기 때문에 그냥 이쯤에서 호기심을 접기로 했다.

랜섬웨어는 2005년쯤 러시아에서 유행했다는 기사를 본 적이 있는데, 그 때는 죄의식이 있는 것 같았지만 요즘은 대놓고 이런 못된 짓을 일삼는 것 같다.

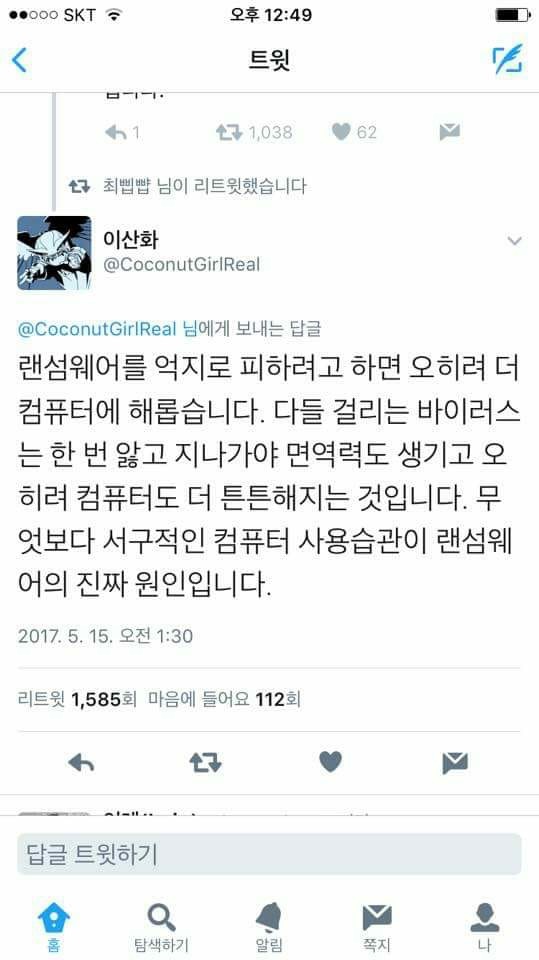

한편, 랜섬웨어는 서구적인 컴퓨터 사용습관이 원인이라는 의견도 있다.

랜섬웨어를 억지로 피하려고 하지 말고 한번 쯤 걸려보는게 좋다는 사람도 있다. 컴퓨터 자체가 서양에서 들어온건데.. 농담이겠지..

결론 : 모르는 사람이 보낸 이메일의 첨부파일을 열면 랜섬웨어 등에 감염되어 피해가 발생한다.

'컴퓨터 자료' 카테고리의 다른 글

| 스팸메일로 돈 버는 법 (1) | 2020.08.23 |

|---|---|

| Youtube Warning 메일(구글 로그인 창으로 위장한 피싱) (0) | 2019.12.22 |

| 요즘들어 정부기관사칭 스팸메일이 자주 온다. (0) | 2019.04.10 |

| 스마트폰별 agent 값 목록 (0) | 2014.01.12 |

| 0000 부터 9999 까지 출력하는 스크립트 (0) | 2014.01.08 |