불특정 다수가 아닌 나를 타겟으로 설정한 스미싱 문자를 받았다.

스미싱 문자는 보통 불특정 다수를 대상으로 하는 경우가 많지만, "?"가 없는 URL 을 보니, 어떻게 되어있을지 궁금해서 접속해 보았다.

스미싱 문자를 보낸 사람은, 특정 문자열로 인한 차단을 뚫기 위함인지 중간에 특수문자를 넣었다.

영문 스미싱인 경우, 비슷하게 생긴 그리스문자를 이용하여 특정 문자열로 걸러지는 것을 막기도 한다.

화면은 CJ 대한통운인듯 하지만, URL 부분이 smkmok.com 으로 되어 있다.

아무 번호나 입력해 보았다.

아무 번호를 입력해 보았더니, 오류메세지가 뜬다.

3번 오류를 냈더니 CJ 대한통운 웹사이트로 포워딩이 되고, 다시 접속해도 쿠키 때문인지 계속 포워딩이 되었다.

일단 이놈들의 정체를 알아보기 위해서 smkmok.com 이 누구 소유인지 알아보기로 했다.

smkmok.com 의 도메인 정보를 검색하니 예상대로 중국에서 생성한 도메인이고 어제 생성된 도메인이며, 사이트 정보는 자정쯤 업데이트 된 것을 볼 수 있다.

도메인 소유자가 상하이 어쩌고 하는걸 보니 중국에서 운영되는 조직으로 추정된다.

중국놈들이 내 정보를 알아내서 무슨 짓을 하려고 하는지 궁금해서 크롬의 시크릿 창으로 해당 URL 을 다시 열었더니 쿠키가 사라져서 그런지 정보를 입력할 수 있는 창이 떴다. 그래서 내 번호를 입력하니 다음 페이지로 넘어갔다.

해킹범들이 내 정보를 어느 정도 파악한 후에, 내 폰에 해킹프로그램을 설치하려고 시도하는 것이 느껴져서 소름이 돋았다.

이름과 성별을 입력하라고 뜬다.

여기에 본인 실명과 생년월일을 입력하게 된다면, 해킹범의 데이터베이스에 내 정보와 휴대폰번호가 고스란히 남게 될 것이다.

따라서, 아무 이름이나 입력해 보았더니, 별 다른 인증없이 다음 페이지로 넘어갔다.

다행히 이름이나 생년월일까지 매칭하지는 않은 듯 하다.

다음 페이지로 넘어가니, 내 휴대폰번호로 된 apk 파일이 자동으로 다운로드된다.

필자는 아이폰이라서 상관없지만, 안드로이드 계열의 휴대폰을 사용하고 있는 사람이라면, 이 apk 파일을 설치한 후에는 해킹범에게 모든 권한이 빼앗긴 좀비 휴대폰이 될 것이라고 예상할 수 있다.

해당 apk 파일을 다운로드해 보려고 했으나, 일반 브라우저에서 접속을 하면 실제 대한통운 페이지로 포워딩이 되었다.

해커가 만든 웹사이트에서 브라우저의 User-Agent 값을 읽어와서 모바일 브라우저가 아닌 경우 자동으로 포워딩이 되도록 설정한 것 같다.

그래서 크롬의 개발자도구에서 Network Conditions 메뉴로 들어가서 User-Agent 를 Default 체크를 해제하고 iPhone 으로 변경한 후 접속하니 휴대전화와 똑같은 창이 뜨는 것을 볼 수 있었다.

페이지를 띄운 상태에서 Ctrl + S 를 눌러서 웹사이트를 다운로드 하였다.

페이지 소스를 보니 분석하기 곤란하도록 띄어쓰기 등은 모두 없앤 js 파일 4개와 복잡한 자바스크립트로 이루어진 소스를 볼 수 있었다.

휴대전화번호는 해쉬처럼 생긴 문자열로 치환하도록 되어 있어, 역추적은 어렵게 되어 있었다.

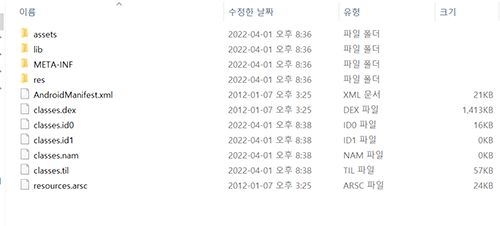

APK 파일은 압축파일이라, 압축을 풀어보니 안드로이드용 설치 파일들이 나온다.

혹시나 해서 알약으로 검사를 해 보아도, 탐지된 항목이 없다고 뜬다. 해킹프로그램인게 확실하지만, 백신을 맹신하는 사람은, 바이러스 검사후 안심하고 이 파일을 설치할수도 있을 것 같다.

안드로이드용 프로그래밍은 배워본 적이 없으므로 어떤 파일이 코어 파일인지는 잘 모르겠으나 classes.dex 파일에 뭔가가 있을 것 같다.

컴퓨터공학을 전공하긴 했지만, 밥벌이를 그쪽으로 하고 있지 않기에 10년전 지식만 남아있어서 그런지 오랜만에 소스코드를 봤더니 머리가 아파온다.

암튼 중국 해킹범들은 밤낮으로 남의 돈을 훔치기 위해서 피나는 노력을 하고 있다고 볼 수 있다.

회사에서 부서를 옮긴 후, 이러한 해킹 시도들이 부쩍 늘었는데, 타 업체와 연관된 일을 자주 하는 부서라서 연락처를 서로 교환하게 된다.

그리고, 타 업체 사람은 내 전화번호를 회사-부서-이름 식으로 저장할테고, 그 업체 사람의 휴대전화의 주소록이 유출된다면, 내 휴대폰 번호와 이름, 회사, 직책까지 알아낼 수 있을 것이다.

한번 유출된게 다시 바꾼다고 회수되는것도 아니고, 앞으로 이러한 공격이 더욱 지능화 될 것이니 낚시 문자에 대한 경계를 강화해야 할 것 같다.

보안 때문에 아이폰만 사용하고 있는 중인데, 나를 타겟으로 한 스미싱 문자를 보니 앞으로도 계속 아이폰만 사용할 것 같다.

결론 :

1. 아이폰을 사용하면, 이러한 해킹 공격으로부터 안심할 수 있다.

2. 공식 URL 이 아닌 줄임 URL 이나 처음 보는 URL 인 경우, 함부로 클릭하거나 정보를 입력해서는 안된다.

3. 주로 사용하는 사이트는 공식 어플이 있다면, 공식 어플로 로그인을 해서 사용하는 것이 안전하다. (이런 방식으로 특정 사이트의 아이디와 비밀번호를 탈취하려는 시도가 있을 수 있다.)

4. 궁금해서 접속해보려는 경우, 크롬의 시크릿 창 기능을 활용하여 타 사이트의 로그인 정보가 해커에게 넘어가지 않도록 해야 한다. 만약 Daum 등에 로그인이 된 상태라면, 해킹범이 메일이나 쪽지를 읽어들일 수도 있다. 개인정보를 수정하거나 할 때, 한번 더 비밀번호를 입력하는 것은, 로그인 정보를 이용하여 스크립트를 사용하여 정보를 탈취하는 것을 막기 위함이다.

5. 컴퓨터 백신은 신종 바이러스나 해킹프로그램은 감지하지 못하므로, 이러한 백신 프로그램을 맹신해서는 안된다.

'컴퓨터 자료' 카테고리의 다른 글

| 스팸메일로 돈 버는 법 (1) | 2020.08.23 |

|---|---|

| Youtube Warning 메일(구글 로그인 창으로 위장한 피싱) (0) | 2019.12.22 |

| 랜섬웨어에 걸려보았다. (6) | 2019.07.11 |

| 요즘들어 정부기관사칭 스팸메일이 자주 온다. (0) | 2019.04.10 |

| 스마트폰별 agent 값 목록 (0) | 2014.01.12 |